Введение

IPsec/L2TP – повсеместно используемый VPN протокол, применяемый в Windows и других операционных системах. Все версии Windows, начиная с Windows 2000, имеют встроенную поддержку этого протокола и не требуют сторонних клиентов (например, OpenVPN), что делает его более удобным. Однако, значительно сложнее настроить серверную сторону на Linux, поскольку задействованы как минимум 3 слоя: IPsec, L2TP и PPP.

- IPsec обеспечивает конфиденциальность сетевого соединения и авторизации клиента (системы)

- С L2TP туннель настроен так, что VPN трафик прозрачно проходит через IPsec

- PPP (протокол точка-точка) контролирует авторизацию пользователей

Это руководство не охватывает установку DHCP, RADIUS, Samba или Инфраструктуры Открытых Ключей (PKI). Оно также совсем не объясняет, как настраивать Linux-клиентов, хотя этот шаг может быть довольно легко получен из руководства. Будет освещена часть конфигурации Windows-клиентов с целью устранения неполадок в настройке сервера.

Условные обозначения

В этом руководстве будут использованы следующие условные обозначения (пример настроек):

- Домен – example.com

- Имя сервера – vpn.example.com

- Имя файла сертификата CA – ca.crt

- Сертификат сервера – vpn.example.com.crt

- Ключ сервера – vpn.example.com.key

- Сертификат клиента – client.example.com.crt

- Ключ клиента – client.example.com.key

5 Если все остальное терпит неудачу

Если вы перепробовали все возможные решения, чтобы исправить ошибки подключения, но не нашли решения.

18 Используйте функцию справки VPN

Большинство услуг VPN будут иметь поддержку клиентов по электронной почте или в чате. Многие из них работают круглосуточно , поэтому вы можете связаться с вами в любое время суток, где бы вы ни находились. Ассистенты по работе с клиентами хорошо осведомлены и смогут либо ответить на ваши вопросы, либо найти информацию для вас.

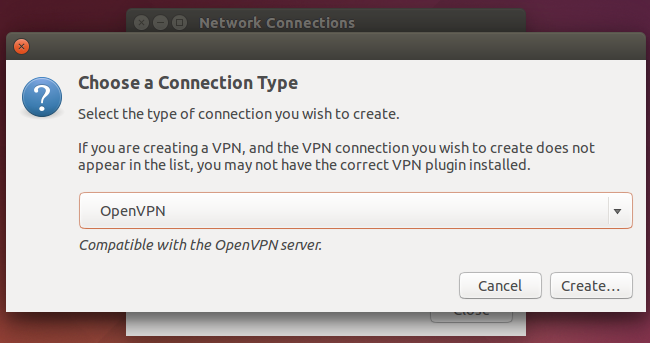

19 Попробуйте клиент OpenVPN

OpenVPN совместим практически с любой платформой, поэтому независимо от того, используете ли вы Windows, Mac, iOS, Android, Linux, браузер или маршрутизатор , эта VPN с открытым исходным кодом всегда под рукой. Он также работает без проблем с большинством VPN-сервисов премиум-класса , поэтому его обязательно стоит попробовать.

20 Убедитесь, что ваш VPN совместим с сайтом или сервисом

Если вы не можете получить доступ к определенному сайту или услуге через VPN, возможно, стоит проверить, совместимы ли они . В то время как многие VPN отлично подходят для обхода межсетевых экранов на геоблокированных или ограниченных веб-сайтах, другие – нет.

Например, многие VPN не могут идти в ногу со сложными и постоянно развивающимися блоками, установленными Netflix. Только премиум-провайдеры VPN имеют ресурсы, чтобы перехитрить такие надежные системы. На Wizcase есть множество обзоров, которые позволят вам узнать, какие сервисы могут обойти самые хитрые интернет-ограничения.

Как создать VPN-соединение

Чтобы создать соединение, нужно подобрать программу. Лучший вариант из представленных в таблице — NordVPN. Его легко установить и использовать как новичкам, так и специалистам. Длительная подписка предлагается по доступной цене, а взамен открываются широкие возможности.

Для начала создайте аккаунт:

- Выбираете тариф (наиболее выгодный — на два года):

- Регистрируете аккаунт:

- Указываете вариант оплаты (paypal, кредитные карты, биткоины):

- Подтверждаете регистрацию (переходите на почту, открываете сообщение от сервиса и следуете подсказкам в нем).

Дальше требуется загрузить программу, которая обеспечивает, например, VPN-соединение windows 7. Это можно сделать в личном кабинете во вкладке «Область загрузки».

Там же можно скачать программу для мобильных устройств. Технология как создать VPN-соединение на iphone практически такая же, как и для Windows.

Когда файл загрузится, открывайте его и заполняйте форму с логином/паролем.

Переходите во вкладку «Servers», кликайте по стране, выбирайте сервер и нажимайте клавишу «Connect now».

После этого VPN будет работать.

Подключение через браузер

Это более быстрый путь. Особенно актуален для частных пользователей сети.

У каждого браузера есть свои особенности:

Opera. Со встроенной бесплатной и безлимитной версией VPN. Для включения нужно пройти такой путь: «Меню» — «Настройки» — «Безопасность» — «Включить VPN».

Chrome. Подключение возможно благодаря расширениям. Чтобы их получить, нужно открыть: «Меню» — «Дополнительные инструменты» — «Расширения» — «Еще расширения». Дальше в поисковую строку нужно ввести «VPN». Из полученных результатов, выбрать один, и нажать «Установить». Если расширение установилось, его значок появится на панели «Меню». Большинство расширений бесплатные.

Яндекс.Браузер. Нужно установить дополнение: «Меню» — «Дополнения» — «Каталог расширений» — Задать поиск по запросу «VPN» — выбрать вариант. Дальнейшие действия аналогичны Chrome.

Mozilla. Схема такая же, как и в предыдущих случаях. Лучшими дополнениями считаются Zenmate Security и Hoxx VPN Proxy.

Недостатки протокола PPTP

Хотя использование PTPP VPN имеет свои преимущества, оно также имеет определенные ограничения. Это включает:

Недостаточная безопасность

Протокол PPTP считается наименее безопасным, поскольку он использует только 128-битное шифрование для защиты ваших данных. Так что, если вы имеете дело с конфиденциальной информацией, вам лучше выбрать другие протоколы VPN, которые предлагают значительный уровень безопасности.

Низкая производительность в нестабильных сетях

PPTP не самый надежный протокол VPN при использовании в нестабильных соединениях – вы часто сталкиваетесь с проблемами производительности! Хотя это может быть приемлемым средством соединения сотрудников и обмена документами, PPTP подведет вас, если у вас будет много личной информации, которой вы хотите поделиться.

Программы для VPN-соединения

Создать VPN-соединение могут специальные программы. Существуют платные и бесплатные версии. Обычно большей популярностью пользуются бесплатные. Но есть программы, где доступны платные тарифы:

- по времени;

- по трафику;

- по количеству доступных VPN-серверов.

Обычно, бесплатные программы — это пробные версии платных. Клиент получает возможность опробовать продукт, прежде чем купить VPN-соединение.

У каждой программы свои особенности:

|

Программа |

Версия |

Технологии реализации |

Возможности |

Особенности |

|

ZenMate |

Пробная/бесплатная, русскоязычная |

PPTP, IPsec, L2TP, SSTP, OpenVPN |

|

|

|

PureVPN |

Платная |

L2TP, PPTP, IPsec, OpenVPN, SSTP |

|

– нет расширений для браузеров. |

|

CyberGhost VPN |

Бесплатная/пробная, русскоязычная |

OpenVPN, PPTP, L2TP IPsec, SSTP |

|

– бесплатная версия VPN на Windows отличается ограничением доступа и необходимостью в регистрации. |

|

Surfshark VPN |

Платная с частичной поддержкой русского языка |

PPTP и OpenVPN |

Присутствуют те же возможности, что в предыдущих программах. Кроме настройки портов и анонимного torrent. |

|

|

NordVPN |

Платная с частичной поддержкой русскоязычной версии |

Есть расширения для Windows и браузеров PPTP, IPsec, L2TP, SSTP, OpenVPN |

|

|

У программ, предлагающих VPN-соединение бесплатно, более высокий рейтинг. Тестовые режимы обычно длятся от нескольких дней до месяца, но есть и неограниченные по времени бесплатные предложения. Пользоваться полностью бесплатными сервисами не рекомендуется. Они редко обеспечивают надежный уровень соединения.

RASDIAL. Установка VPN подключения из командной строки

Утилита rasdial появилась еще в самых ранних версиях Windows и использовалась для управления удаленными подключениями. Найти утилиту rasdial.exe можно в системном каталоге C:\Windows\system32\.

Список текущих удаленных подключений можно отобразить, набрав команду rasdialбез параметров.

Чтобы отключить удаленное соединение, нужно воспользоваться командой:

rasdial «имя_ VPN_подключения» /disconnect

Нас в данном случае интересует процесс как с помощь данной утилиты можно установить VPN подключение. Формат команды в этом случае будет такой:

rasdial

— название VPN подключения в системе

– информация, выданная вашим ISP или администратором.

В том случае, если название подключения или имя пользователя содержит пробел, служебные или русские символы, такой параметр нужно брать в кавычки.

В моем случае, команда подключения будет такой:

rasdial vpn_office winitpro_admin $ecretnaRFr@z@

В случае успешной установки VPN соединения и прохождения авторизации, отобразится строка «Command completed successfully», это означает, что соединение с VPN сервером установлено.

Следующий шаг – настройка автоматического запуска данной команды.

Настройка VPN сервера.

Если вы хотите установить и использовать VPN сервер на базе семейства Windows , то необходимо понимать, что клиенские машины Windows XP/7/8/10 данную функцию не поддерживают, вам необходима система виртуализации, либо физический сервер на платформе Windows 2000/2003/2008/2012/2016, но мы рассмотрим данную функцию на Windows Server 2008 R2.

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем Далее и Установить.

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ»

После запуска службы считаем настройку роли законченной. Теперь необходимо разрешить пользователям доступ до сервера и настроить выдачу ip-адресов клиентам.

Порты которые поддерживает VPN. После поднятие службы они открываются в брендмауэре.

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP)

Для SSTP: 443 (TCP).

Протокол L2TP/IpSec является более предпочтительным для построения VPN-сетей, в основном это касается безопасности и более высокой доступности, благодаря тому, что для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP/IpSec VPN-сервера на платформе Windows Server 2008 r2.

Вы же можете попробовать развернуть на протоколах: PPTP, PPOE, SSTP, L2TP/L2TP/IpSec

Переходим в Диспетчер сервера: Роли — Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем «Свойства», на вкладке «Общие» ставим галочку в полях IPv4-маршрутизатор, выбираем «локальной сети и вызова по требованию», и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип, чем сложнее комбинация — тем безопаснее, и еще запомните или запишите эту комбинацию она нам еще понадобиться). Во вкладке «Поставщик службы проверки подлинности» выберите «Windows — проверка подлинности».

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

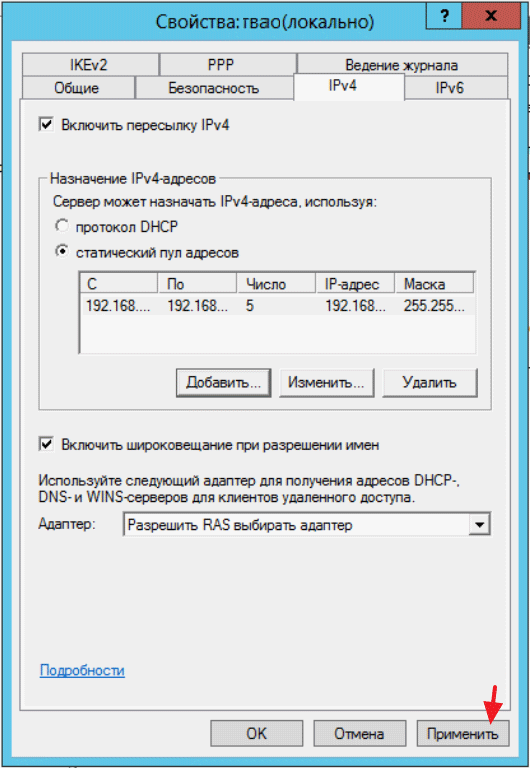

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN, а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте «Разрешить RAS выбирать адаптер»):

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

Список портов, которые у нас остались в указанном количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера Active Directory – пользователи – находим пользователя которому хотим разрешить доступ нажимаем свойства, заходим в закладку входящие звонки

В чем разница между подключениями PPPoE и L2TP?

L2TP наоборот, более защищенное подключение по сравнению с PPPoE. Это туннельное VPN соединение к серверу провайдера, которое проходит двойную проверку в виде сертификата, установленного на компьютере или роутере, и авторизации по логину и паролю. Однако такая защита требует большей производительности от роутера для стабильного высокоскоростного соединения

- Протокол L2TP более защищенный, чем PPPoE, за счет двухфакторной идентификации

- PPPoE предъявляет меньше требований к ресурсам устройств

- L2TP дороже в использовании для провайдера

- PPPoE проще в настройке на компьютере или роутере

Что такое протокол L2TP?

L2TP или протокол туннелирования уровня 2 (L2TP) является результатом партнерства между Cisco и Microsoft. Он был создан для обеспечения более безопасного протокола VPN, чем PPTP. L2TP – это протокол туннелирования, такой как PPTP, который позволяет пользователям получать удаленный доступ к общей сети.

L2TP VPN – это комбинированный протокол, который имеет все функции PPTP, но работает по более быстрому транспортному протоколу (UDP), что делает его более дружественным к брандмауэрам. Он шифрует данные с использованием 256-битного шифрования и поэтому использует больше ресурсов ЦП, чем PPTP. Однако повышенные издержки, необходимые для управления этим протоколом безопасности, заставляют его работать медленнее, чем PPTP.

Отличие PPPoE от DHCP в настройках роутера

Еще один популярный вопрос от новичков — чем отличается протокол PPPoE от DHCP и что лучше. Сразу скажу, что между этими двумя типами подключения к интернету вообще нет ничего общего. PPPoE, как мы уже выяснили, это создание туннельного подключение поверх Ethernet. DHCP — это способ автоматического получения настроек IP адреса, шлюза и маски для вашего коннекта.

Не вдаваясь в подробности, DHCP лучше, так как он не прерывает соединение с интернетом, в отличие от PPPoE, который при выключении роутера или компьютера разрывает его. Но думаю, что дилемма, что выбрать PPPoE или DHCP, возникает именно при настройке wifi роутера. Здесь выбирать нужно не вам — тип подключения уже заранее определен поставщиком услуг. Вам нужно лишь узнать правильный тип и установить его. После чего ввести необходимые данные для авторизации. К слову, у DHCP коннект устанавливается автоматически без указания какого-либо логина и пароля.

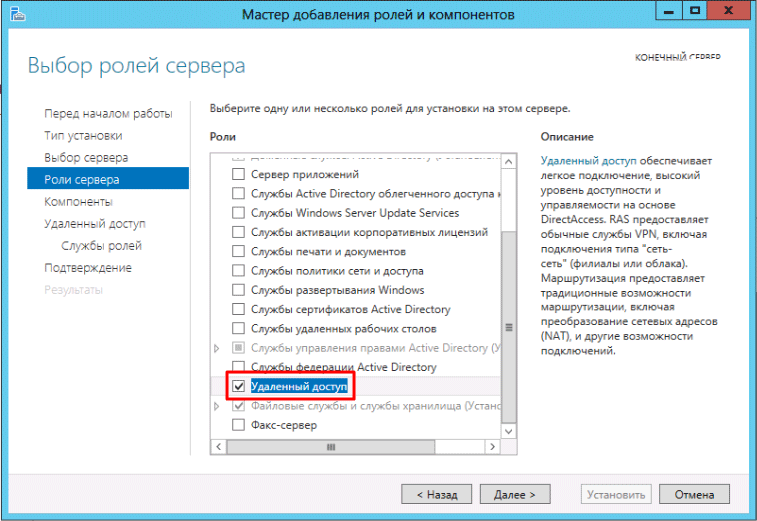

Установка роли VPN на Server 2012

Откройте «Диспетчер серверов» и в открывшимся окне запустите оснастку «Добавить роли и компоненты»

Затем оставляем все по умолчанию и останавливаемся на вкладке «Роли сервера» ставим галочку напротив надписи: «Удаленный доступ» у вас откроется окно, в котором в котором необходимо кликнуть «Добавить компоненты» ну и для продолжения жмем «Далее»

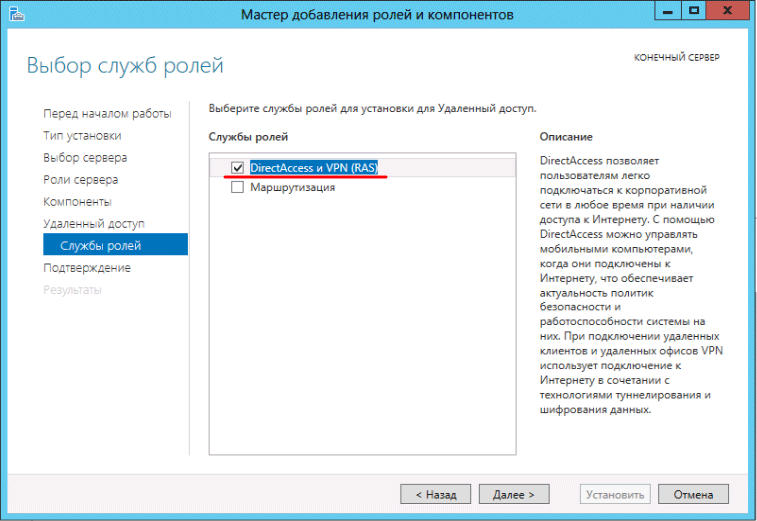

Останавливаемся на вкладке «Службы ролей» и убедившись, что выбрана роль «DirectAccess и VPN (RAS)» нажимаем «Далее»

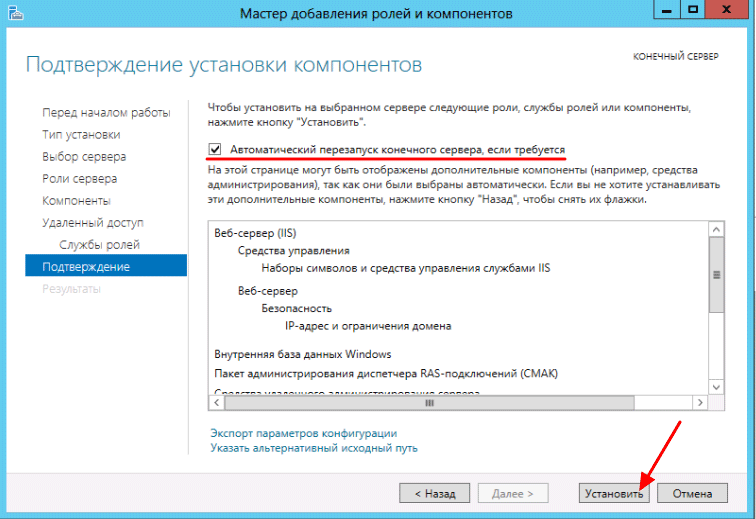

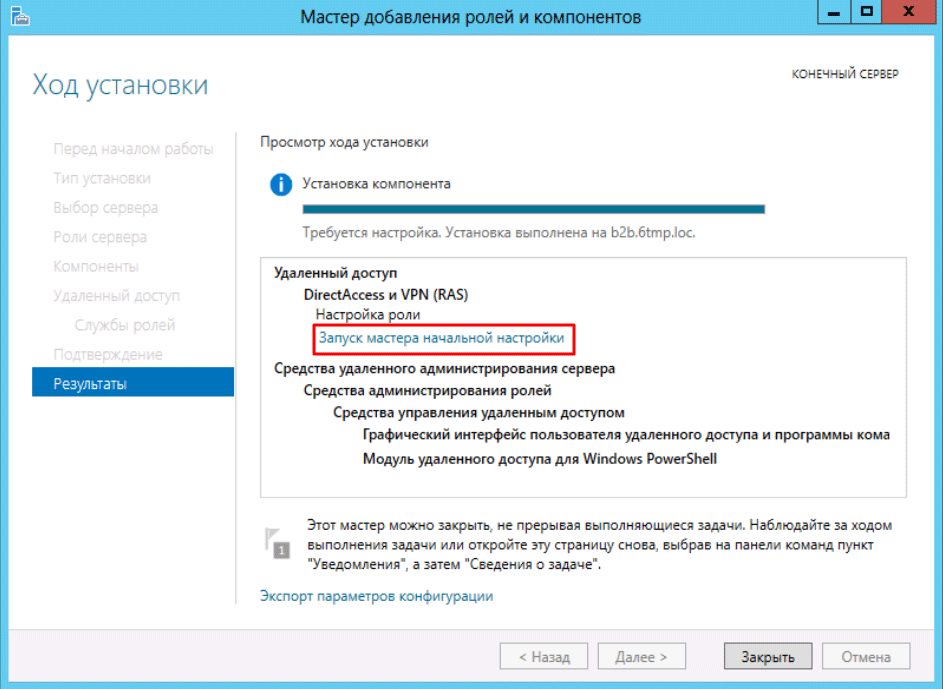

Во вкладке «Подтверждение» ставим птичку напротив надписи: «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить»

После того как установка роли удаленного доступа завершена, нам потребуется провести начальную настройку, для того что бы это сделать кликните по надписи: «Запуск мастера начальной настройки»

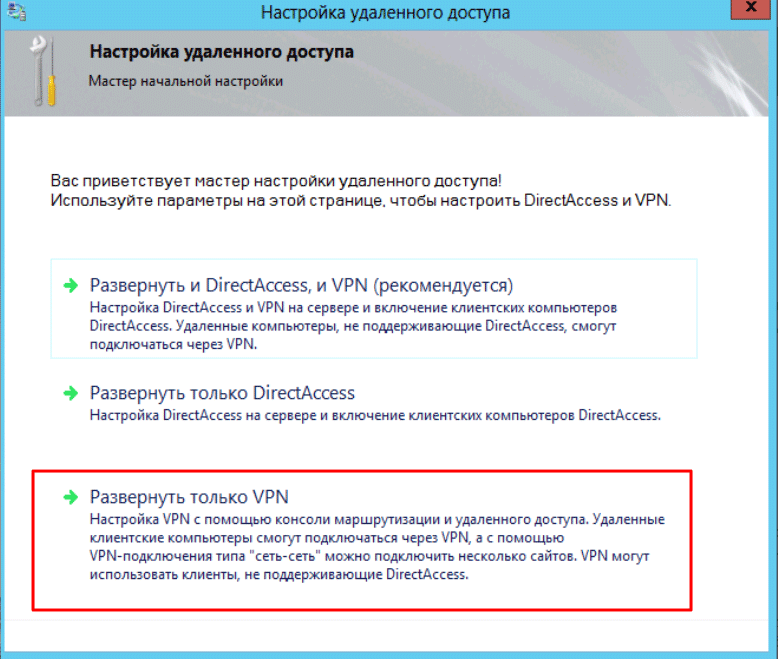

У вас сразу должен открыться мастер начальной настройки удаленного доступа, в нем потребуется выбрать 3-й пункт с названием: «Развернуть только VPN»

После выполнения вышеуказанных настроек добавьте текущий сервер нажав в верхнем меню «Действие» затем «Добавить сервер» после чего «Ок»

Далее жмите правой кнопкой мыши по серверу, на котором будет сконфигурирована роль VPN и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ»

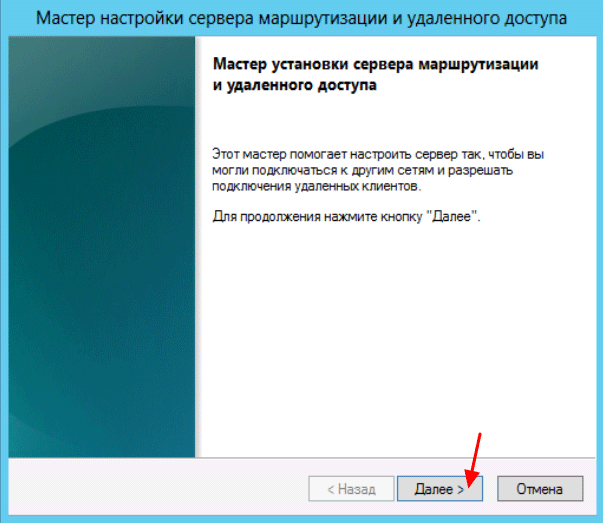

В мастере установки для продолжения конфигурации нажмите «Далее»

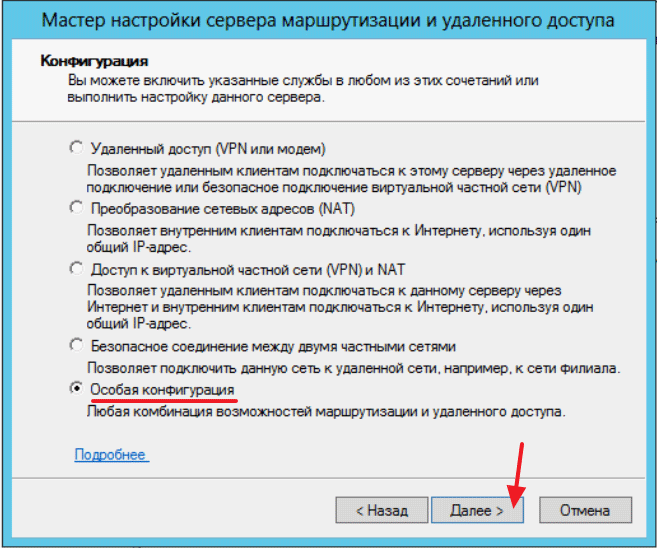

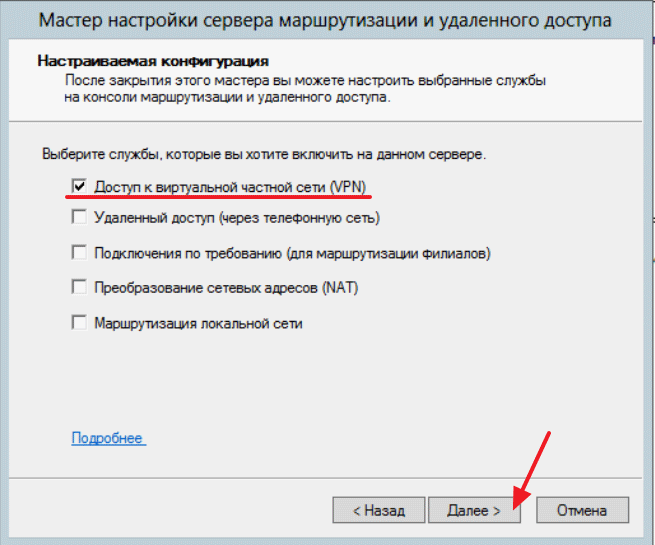

Затем выберете пункт «Особая конфигурация» и снова «Далее»

В появившимся окне выбираем службу под названием: «Доступ к виртуальной частной сети (VPN)» ну и соответственно «Далее»

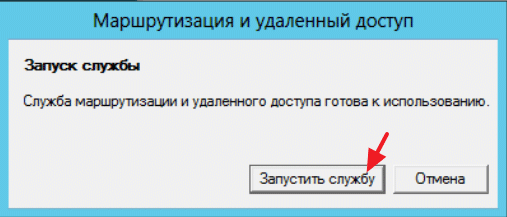

После чего мастер потребует от вас запуск службы поэтому жмем «Запустить службу»

Примечание: если у вас не открыты порты в брандмауэре, то перед запуском службы у вас всплывет окно с примечанием – игнорируйте его, так как добавлять порты мы будем чуть позже…

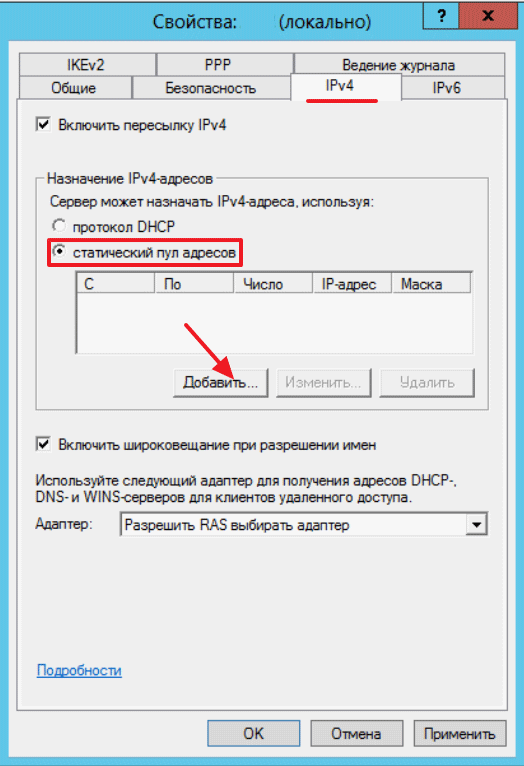

Как вы можете заметить мы почти сконфигурировали наш VPN сервер, дальнейшая настройка будет заключаться в том, чтобы задать статистический пул адресов для пользователей удаленного рабочего стола.

Кликните правой кнопкой мыши по серверу VPN и зайдите в его «Свойства»

Затем перейдите во вкладку «iPv4» выбираем «Статистический пул адресов» ну и задаем параметры кнопкой «Добавить»

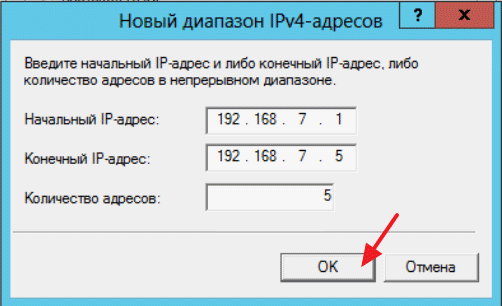

Вбиваем диапазон адресов для пула, в качестве примера я указал эти настройки, вы можете задать любые, после того как вы ввели данные нажмите «Ок»

Сохраняем текущую конфигурацию настроек кнопкой «Применить»

На данном этапе мы сконфигурировали роль удаленного доступа VPN теперь как я писал выше необходимо открыть порты в брандмауэре

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

Доступ к локальной сети и сети Интернет

При подключении к нашему серверу VPN у клиента не будет возможности выходить в Интернет и подключаться к ресурсам сети, что делает соединение бессмысленным. Поэтому первым этапом после настройки сервера должна быть настройка маршрутизации сети. Для этого необходимо включить возможность работы в качестве шлюза и настроить правила в брандмауэре.

Настройка ядра

Нам нужно разрешить опцию net.ipv4.ip_forward в настройках ядра — для этого откроем файл:

vi /etc/sysctl.d/99-sysctl.conf

И добавляем в него следующую строку:

net.ipv4.ip_forward=1

После применяем настройку:

sysctl -p /etc/sysctl.d/99-sysctl.conf

В случае с единым сетевым интерфейсом больше ничего делать не потребуется — CentOS начнет работать как Интернет-шлюз.

В случае с несколькими сетевыми адаптерами, настраиваем сетевой экран.

Настройка брандмауэра

Настройка выполняется для двух сетевых интерфейсов на примере ens32 (внутренний) и ens34 (внешний):

firewall-cmd —permanent —zone=public —add-masquerade

firewall-cmd —direct —permanent —add-rule ipv4 filter FORWARD 0 -i ens32 -o ens34 -j ACCEPT

firewall-cmd —reload

OpenVPN

OpenVPN использует технологии с открытым исходным кодом, такие как библиотека шифрования OpenSSL и протокол TLS. Он может быть настроен для работы на любом порту, поэтому вы можете настроить сервер на работу через TCP-порт 443. Трафик OpenSSL VPN будет практически неотличим от стандартного трафика HTTPS, который возникает при подключении к защищенному веб-сайту. Это затрудняет полное блокирование.

Он очень настраиваемый и будет наиболее безопасным, если он настроен на использование шифрования AES вместо более слабого шифрования Blowfish. OpenVPN стал популярным стандартом. Мы не видели серьезных опасений, что любой (включая NSA) скомпрометировал соединения OpenVPN.

Поддержка OpenVPN не интегрирована в популярные настольные или мобильные операционные системы. Для подключения к сети OpenVPN требуется стороннее приложение — настольное приложение или мобильное приложение. Да, вы даже можете использовать мобильные приложения для подключения к сетям OpenVPN на iOS от Apple.

Резюме: OpenVPN является новым и безопасным, хотя вам потребуется установить стороннее приложение. Это тот, который вы, вероятно, должны использовать.

IPsec

IPsec — это сокращение, означающее «Безопасность интернет-протокола». IPsec — это VPN-протокол, используемый для того, чтобы обеспечить безопасность в сети. Протокол устанавливает туннель до удаленного узла. Каждая сессия проверяется, пакеты данных шифруются, так что протокол IPsec обеспечивает высокий уровень безопасности соединения. Существует два режима, в которых работает этот протокол. Транспортный и туннельный. Оба служат для защиты передачи данных между разными сетями. В транспортном режиме шифруется сообщение в пакете данных. В туннельном режиме шифруется весь пакет данных. Преимущество использования IPsec заключается в том, что он может быть применен в дополнение к другим протоколам, чтобы повысить защиту сети.

И хотя IPsec — это полезный и удобный протокол, однако основной минус — это долгое время установки клиентских приложений.

IPsec

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

IPsec стал очень популярным протоколом для использования в паре с L2TP или IKEv2, о чем мы поговорим ниже.

IPsec шифрует весь IP-пакет, используя:

- Authentication Header (AH), который ставит цифровую подпись на каждом пакете;

- Encapsulating Security Protocol (ESP), который обеспечивает конфиденциальность, целостность и аутентификацию пакета при передаче.

Обсуждение IPsec было бы неполным без упоминания утечки презентации Агентства Национальной Безопасности США, в которой обсуждаются протоколы IPsec (L2TP и IKE). Трудно прийти к однозначным выводам на основании расплывчатых ссылок в этой презентации, но если модель угроз для вашей системы включает целевое наблюдение со стороны любопытных зарубежных коллег, это повод рассмотреть другие варианты. И все же протоколы IPsec еще считаются безопасными, если они реализованы должным образом.

Теперь мы рассмотрим, как IPsec используется в паре с L2TP и IKEv2.

L2TP/IPsec

Layer 2 Tunneling Protocol (L2TP) был впервые предложен в 1999 году в качестве обновления протоколов L2F (Cisco) и PPTP (Microsoft). Поскольку L2TP сам по себе не обеспечивает шифрование или аутентификацию, часто с ним используется IPsec. L2TP в паре с IPsec поддерживается многими операционными системами, стандартизирован в RFC 3193.

L2TP/IPsec считается безопасным и не имеет серьезных выявленных проблем (гораздо безопаснее, чем PPTP). L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

У протокола L2TP иногда возникают проблемы из-за использования по умолчанию UDP-порта 500, который, как известно, блокируется некоторыми брандмауэрами.

Протокол L2TP/IPsec позволяет обеспечить высокую безопасность передаваемых данных, прост в настройке и поддерживается всеми современными операционными системами. Однако L2TP/IPsec инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

IKEv2/IPsec

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности. Хотя IKEv2 был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Благодаря поддержке Mobility and Multi-homing Protocol (MOBIKE) IKEv2 очень устойчив к смене сетей. Это делает IKEv2 отличным выбором для пользователей смартфонов, которые регулярно переключаются между домашним Wi-Fi и мобильным соединением или перемещаются между точками доступа.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

IKEv2 поддерживает Perfect Forward Secrecy.

Во многих случаях IKEv2 быстрее OpenVPN, так как он менее ресурсоемкий. С точки зрения производительности IKEv2 может быть лучшим вариантом для мобильных пользователей, потому как он хорошо переустанавливает соединения. IKEv2 нативно поддерживается на Windows 7+, Mac OS 10.11+, iOS, а также на некоторых Android-устройствах.

Корпоративные и персональные VPN

Чтобы лучше понять, что такое VPN, нужно научиться отличать корпоративные VPN от личных. В двух словах, персональный VPN-это услуга, которую предлагают провайдеры VPN — сторонние компании, предлагающие функциональность VPN любому онлайн-пользователю. Цель персональных VPN состоит в том, чтобы помочь любому пользователю Интернета безопасно просматривать веб-страницы и обходить любые ограничения, с которыми вы сталкиваетесь.

С другой стороны, корпоративный VPN (также называемый VPN удаленного доступа) — это VPN-соединение, которое крупные компании настраивают внутри компании. Корпоративные VPN в основном имеют одну цель-предоставление сотрудникам, владельцам и заинтересованным сторонам безопасного удаленного доступа к данным компании.

VPN — это технология, используемая для создания частной сети через интернет для совместного использования ресурсов корпоративной интрасети с удаленными пользователями и другими офисными помещениями компании. Пользователи также могут использовать VPN для удаленного доступа к своей домашней сети.