Dmz – что это в роутере? — ПК Консультант

![]()

30.11.2019

Человеку, который приобретает роутер, следует знать его характеристики и особенности. Конечно, пользователю предоставляется широкий сектор возможностей, связанных с wifi. Но в написанной статье разберём специфику одного малознакомого сервиса, а именно — DMZ.

Четыре лучших практики по настройке DMZ (демилитаризованная зона)

В эру облачных вычислений DMZ (Demilitarized Zone, демилитаризованная зона, ДМЗ — физический или логический сегмент сети, содержащий и предоставляющий организации общедоступные сервисы, а также отделяющий их от остальных участков локальной сети, что позволяет обеспечить внутреннему информационному пространству дополнительную защиту от внешних атак) стала намного более важной — и одновременно более уязвимой, — чем когда-либо могли себе это представить ее первоначальные архитекторы. Десять или двадцать лет назад, когда большинство конечных точек все еще находились во внутренней сети компании, DMZ зона была всего лишь дополнительной пристройкой к сети

Десять или двадцать лет назад, когда большинство конечных точек все еще находились во внутренней сети компании, DMZ зона была всего лишь дополнительной пристройкой к сети.

Пользователи, находящиеся за пределами локальной вычислительной сети, очень редко запрашивали доступ к внутренним сервисам, и наоборот, необходимость в доступе локальных пользователей к общедоступным сервисам также возникала не часто, поэтому в то время DMZ мало что решала в деле обеспечения информационной безопасности. Что же стало с ее ролью сейчас?

Сегодня вы либо софтверная компания, либо вы работаете с огромным количеством поставщиков SaaS-сервисов (Software as а service, программное обеспечение как услуга).

Так или иначе, но вам постоянно приходится предоставлять доступ пользователям, находящимися за пределами вашей LAN, либо запрашивать доступ к сервисам, расположенным в облаке. В результате ваша DMZ «забита под завязку» различными приложениями.

https://youtube.com/watch?v=9r6z9qggSIc

И хотя DMZ, как изначально предполагалось, должна служить своеобразной контрольной точкой вашего периметра, в наши дни ее функция всё больше напоминает внешнюю рекламную вывеску для киберпреступников.

Каждый сервис, который вы запускаете в DMZ зоне, является еще одним информационным сообщением для потенциальных хакеров о том, сколько у вас пользователей, где вы храните свою критически важную деловую информацию, и содержат ли эти данные то, что злоумышленник может захотеть украсть. Ниже представлены четыре лучшие практики, которые позволят вам включить и настроить DMZ так, что пресечь весь этот бардак.

Подробнее о DMZ

DMZ состоит из одного или нескольких компьютеров либо сетевых устройств, без ограничений доступных из внутренней сети и из интернета. Потребность в таких настройках вызвана специфическими программами или службами, к которым необходим доступ внешним пользователям.

Например, в сети предприятия установлены серверы электронной почты, или обмена сообщениями. Вместо того чтобы настраивать цепочку правил доступа в сетевом экране, удалённым пользователям предоставляется доступ к серверу по специальному алгоритму. При этом связь с локальной сетью извне контролируется стандартной политикой безопасности.

Такая организация сети гарантирует функционирование специальных служб и сервисов при малой вероятности проникновения злоумышленников в компьютеры пользователей и хищения данных. Разумеется, на DMZ-хосте не размещают секретную информацию или соответствующим способом защищают от взлома.

понедельник, 30 мая 2016 г.

Перевод роутера GPON МГТС в режим моста

Наконец-то я настроил интернет от МГТС по GPON под себя. А именно, перевел мгтс’овскую коробку в режим моста, а трафик теперь маршрутизирует мой роутер MikroTik hEX. Трафик только в интернет! Провайдерские телефон и ТВ я ещё не перенастраивал, эти две услуги по прежнему работают через подключения к GPON-коробке. Хочется настроить trunk-порт и из оптического кабеля сразу в свой роутер! Но это другая история.

Перевод МГТС GPON SERCOMM RV6688BCM в режим моста возможен только из под учётной записи «нормального админа» – mgts/oaomgts, об активации которой я говорил тут. По мимо МГТС GPON SERCOMM RV6688BCM и MikroTik hEX я еще прикупил гигабитный инжектор Можно и без него, но очень хотелось!

Итак, настраиваем наш роутер MikroTik hEX: dhcp-сервер для домашней локалки, nat, firewall и т.д под свои нужды. и пока забываем про него.

Теперь самое интересное – перевод МГТС GPON SERCOMM RV6688BCM в режим моста. Информацию, как это сделать нашёл на форуме ixbt, на котором много чего можно найти, полезного и нужного! Поехали:

- Логинимся на SERCOMM RV6688BCM под учёткой «нормального админа» – mgts/oaomgts;

- Configure – WAN – отмечаем чекбокс напротив интерфейса HSI – Edit – Connection type ставим Bridge – VLAN ID должно быть значение 30 – Save;

- Configure – LAN – DHCP server – Disable – Save;

- Management – TR-069 Client – TR-069 mode ставим Disable – Save – справа вверху нажимаем Apply.

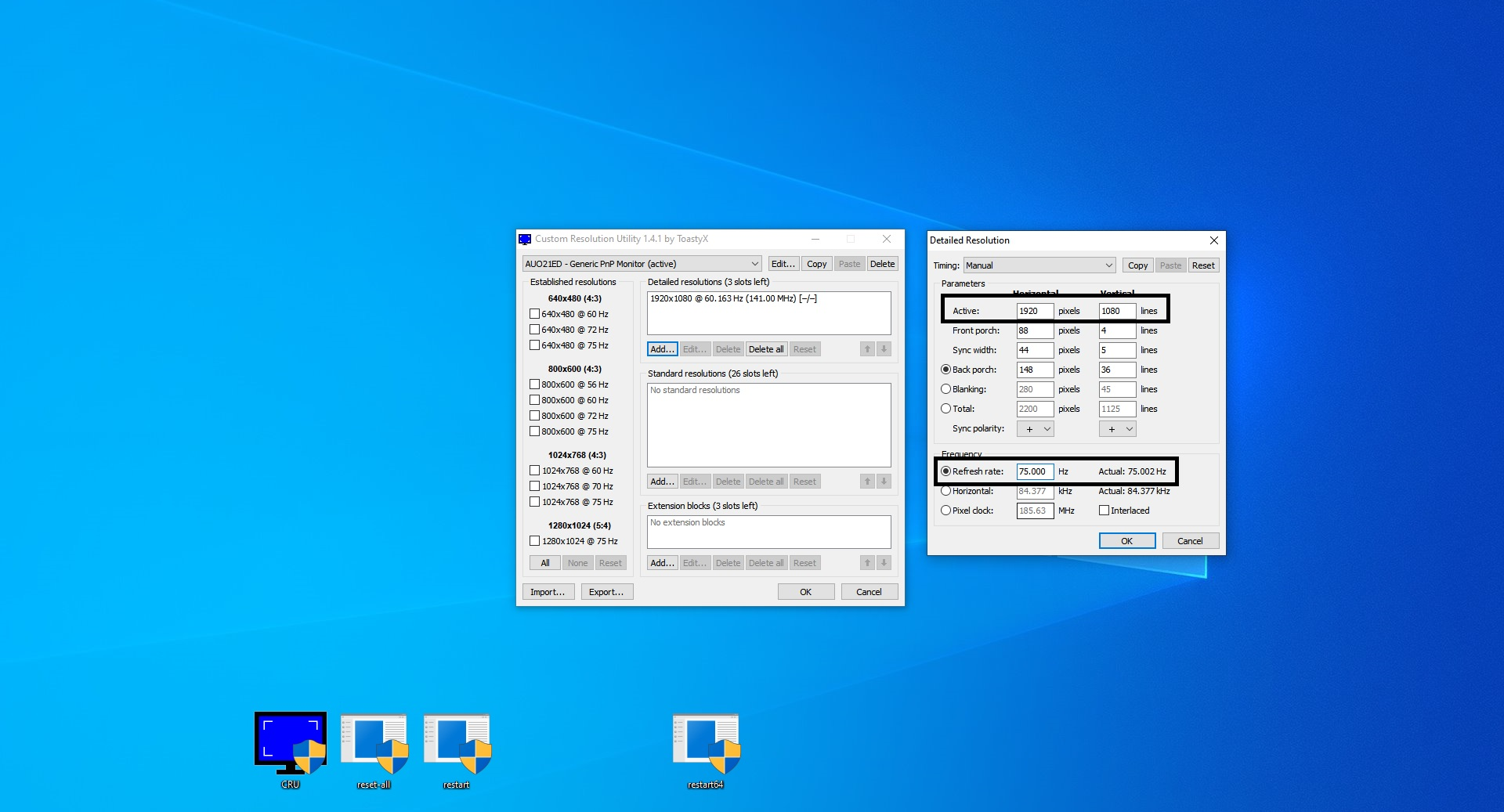

Настройка DMZ на роутере

Роутеры позволяют добавить в DMZ только одно устройство. Роутер должен получать «белый» IP-адрес. Только в этом случае будет возможен доступ к нему из глобальной сети. Информацию об этом можно получить у вашего интернет провайдера. Некоторые провайдеры бесплатно выдают внешний IP-адрес, но зачастую за эту услугу требуется дополнительная плата.

Установка статического IP-адреса

Добавить в DMZ можно только компьютер, имеющий статический IP-адрес. Поэтому первым делом меняем его. Для этого открываем свойства сетевого подключения и в настройках TCP/IP прописываем статический IP-адрес в диапазоне адресов вашей сети. Например, если у вашего роутера IP 192.168.0.1, то для компьютера можно указать 192.168.0.10. Маска подсети стандартная – 255.255.255.0. А в поле «Шлюз» нужно указать адрес вашего роутера.

Следует обратить внимание, что IP-адрес, заданный компьютеру не должен быть в диапазоне адресов, раздаваемых. На этом настройка компьютера завершена и можно переходить к настройкам роутера. На этом настройка компьютера завершена и можно переходить к настройкам роутера

На этом настройка компьютера завершена и можно переходить к настройкам роутера.

Настройка роутера

Первым делом DMZ на роутере нужно включить, поскольку по умолчанию она всегда отключена.

Находим соответствующий пункт меню в веб-интерфейсе устройства:

- На роутерах Asus нужная вкладка так и называется – DMZ.

- На роутерах TP-Link откройте пункт «Переадресация», а в нём будет подпункт DMZ.

- У D-Link ищите пункт «Межсетевой экран».

В любом случае на вкладке настроек нужно поставить галочку в поле «Включить». А рядом найти поле, которое называется «Адрес узла DMZ» или «Адрес видимой станции» (в зависимости от модели роутера могут быть другие варианты). В это поле вписываем статический адрес компьютера или другого устройства, которое нужно добавить в DMZ. В нашем случае это 192.168.0.10.

Сохраните настройки и перезапустите роутер. На этом всё: все порты на выбранном ПК открыты. Любая программа, которая использует входящие подключения, будет думать, что выходит в сеть напрямую. Все остальные программы будут работать в штатном режиме.

Ниже приведен пример настройки маршрутизатора с англоязычным интерфейсом.

Создание DMZ удобный способ упростить работу нужных программ, однако следует иметь в виду, что открытый доступ к ПК повышает риски сетевых атак и заражения вирусами.

Поэтому на устройстве, используемом в качестве узла DMZ, нужно обязательно установить файервол и антивирусную программу.

DMZ в роутере — это функция, которая позволяет открыть все внешние порты для конкретного IP из локальной сети роутера.

Обычно применяется для реализации удалённого доступа к конкретному устройству находящемуся за роутером. Особенно часто DMZ применяется для доступа из любой точки интернета к IP камерам или видеорегистратору, т.е. для видеонаблюдения.

Очень многие Wi_Fi роутеры имеют функцию предоставления доступа из внешней сети к устройствам в своей локальной сети (режим DMZ host, оно же exposed host). В этом режиме у устройства (компьютера, видеорегистратора, IP-камера, и т.д.) в локальной сети открыты все порты. Это не вполне соответствует каноническому определению DMZ, так как устройство с открытыми портами не отделяется от внутренней сети. То есть DMZ-хост может свободно подключиться к ресурсам во внутренней сети, в то время как соединения с внутренней сетью из канонического DMZ блокируются разделяющим их фаерволом, т.е. с точки зрения безопасности решение не самое лучшее. Следует помнить, что это всего один из способов организации доступа к устройству в другой локальной сети. Популярен ещё простой проброс портов. Его тоже поддерживает практически любой современный и не очень роутер. Но есть одно существенное отличие. С настройкой DMZ справится любой школьник, а вот проброс портов не так прост для человека, который делает подобное впервые.

DMZ — это комплексное решение, и теребуется несколько простых шагов для использования его. При реализации, к примеру, доступа из интернет к видеорегистратору требуется:

-

Ввести в настройках DMZ роутера IP видеорегистратора

Роутер должен получать от провайдера постоянный IP или должен использоваться DDNS

Почему для DMZ требуется именно постоянный IP адрес, и почему его можно заменить DDNS?

Видите как просто. В этом и есть удобство DMZ. Ещё одним плюсом является, возможность настройки маршрутизатора (роутера) не зная какой порт будет выбран для допустим видеорегистратора. И как следствие дальнейшая смена порта доступа, независимо от настроек маршрутизатора.

Использование UPnP: плюсы и минусы

Любая технология имеет как плюсы и минусы. Не исключением стала и служба UPnP. В чем хранится главная опасность в использовании Universal Plug and Play:

- Ошибки программирования . Технологии не один год, и с каждым днем служба протоколов усовершенствуется. Все уязвимости были устранены в течение нескольких лет после первого выпуска UPnP на рынок. Но тем не менее опасность остается, и заключается она в ошибках программирования того или иного устройства. Злоумышленники, посредством инъекций вредоносного кода, обходят защиту, и становятся обладателями конфиденциальной информации.

- Общественные сети . В этом случае, виновником становится опрометчивый владелец устройства. Подключайся к общественным сетям (незащищенный интернет), информация становятся легкой добычей для хакера.

Впрочем, плюсов у UPnP значительно больше. Вот некоторые их них:

- Простота настройки . У пользователя нет необходимости в ручной настройке портов. Запуская новую сетевую игру или подключая принтер к компьютеру, всю черновую работу сделает UPnP.

- Скорость . Темп обмена информацией между P2P клиентами давно перешагнул отметку в 100 мегабит в секунду.

![]()

Включаем и настраиваем DMZ в роутере

Процедура настройки ДМЗ в роутерах домашнего класса проста и не требует специальной квалификации. Рассмотрим процесс включения режима ДМЗ на примере распространённой модели компании TP-LINK, для других прошивок и аппаратов прочих производителей последовательность действий схожа, но процесс незначительно отличается. Итак, приступим:

- Войдите при помощи браузера в меню управления сетевыми настройками устройства, которое будет назначено DMZ-хостом.

- Отключите получение IP-адреса по протоколу DHCP и введите адрес вручную из диапазона локальной сети. В примере использован адрес 192.168.1.55.

- Войдите в настройки роутера. Выберите в левом столбике вкладку «Переадресация» и затем подменю DMZ.

- Следующим шагом включаем поддержку демилитаризованной зоны, соответствующим переключением кнопок на странице управления. Вводим IP-адрес хоста и нажимаем кнопку сохранения изменений.

Рассмотренный пример выбран исходя из простоты. Отсутствие сложных правил фильтрации и переадресации входящих соединений снижает нагрузку на маршрутизатор и предоставляет приемлемую скорость обмена информацией с устройствами в демилитаризованной зоне. Нет необходимости в высокопроизводительном оборудовании, что сокращает расходы и гарантирует повышенную стабильность при эксплуатации.

Обратный прокси-сервер (Reverse proxy)

В качестве Reverse proxy может быть использован любой веб-сервер (NGINX, Apache, IIS). Как правило, для продуктов DIRECTUM используется Reverse proxy на базе IIS.

Для настройки потребуются

Application Request Routing и

URL Rewrite, которые можно установить при помощи

Web Platform Installer.

Для начала создаем веб-сайт, который будет принимать запросы из внешней сети. Для него необходимо указать соответствующие привязки (имя хоста и порт)

Так как все веб-решения компании DIRECTUM предполагают работу с важной информацией, необходимо настроить

сайт на использование HTTPS-соединения. Обычно для HTTPS-соединения используется 443 порт

Соответственно, данный порт необходимо указать в настройках DMZ-брандмауэра.

Следующим шагом добавляем правило перенаправления при помощи модуля URL Rewrite:

![]()

Если настройка осуществляется впервые, IIS сообщит о необходимости включения Reverse proxy-функциональности и предупредит, что Reverse proxy может как усилить защиту периметра организации, так и, наоборот, снизить безопасность, предоставив доступ внутренним

сервисам организации из сети Internet.

![]()

После включения Reverse proxy-функциональности необходимо задать правила перенаправления:

![]()

В поле «Правила для входящего трафика» указывается адрес и порт сервиса для перенаправления, находящегося во внутренней сети организации. Напомню, что входящие адреса, запросы с которых будут перенаправлены, задаются выше в настройках привязок веб-сайта.

Для снижения нагрузки на DMZ-сервер можно включить SSL-разгрузку. В этом случае все внешние HTTPS-запросы будут перенаправлены по HTTP во внутреннюю сеть. Мы не рекомендуем применять такие подходы, чтобы не снижать общую безопасность схемы взаимодействия,

поэтому в настройках брандмауэра внутренней сети также потребуется открыть 443 порт (или иной, указанный в правилах URLRewrite).

Пример настройки:

![]()

Сервер веб-приложения DIRECTUM располагается во внутренней сети организации и имеет один интерфейс: 192.168.1.2/255.255.255.0.

Брандмауэры сети DMZ и внутренней сети настраиваются на разрешение входящих и исходящих соединений по порту 443 протокола HTTP.

Для обеспечения дополнительной защиты рекомендуется ограничить доступ к веб-серверу DIRECTUM из внутренней сети и разрешить сетевые соединения только с необходимыми службами (СУБД, сервер сеансов, Workflow и т.д.). Для этого следует настроить правила брандмауэра

веб-сервера DIRECTUM для входящих и исходящих соединений и разрешить соединения по следующим портам:

- протокол TCP/IP;

- для связи с SQL сервером – по умолчанию порт 1433;

- для связи с сервером с установленной службой Сервер сеансов – по умолчанию порт 32300;

- для связи с сервером с установленной службой WorkFlow – по умолчанию порт 32310;

- для работы сервера веб-доступа по протоколу HTTPS – порт 443;

- протокол UDP/IP: для разрешения имен NetBIOS – по умолчанию порты 137-139.

Указан минимальный набор портов и протоколов связи. При использовании в продуктивной среде возможно расширение разрешающих правил. К примеру, для работы служб файловых хранилищ понадобится дополнительно открыть

порты 445 и 32320 по протоколу TCP.

В каких случаях используется DMZ

Учитывая открытость компьютера, метод считается довольно опасным, поэтому стоит использовать его, когда другие методы переадресации не дают нужного результата.

-

Для работы приложений, требующих открытие всех доступных портов. Таковых мало, но они встречаются.

Команда netstat -a позволяет узнать, какие порты (подключения) являются открытыми

- Хостинг домашнего сервера. Иногда нужно расположить общедоступный ресурс у себя дома, поэтому эта настройка будет незаменимой для отделения сервера от локальной сети.

- Использование игровых консолей. В большинстве моментов автоматическая настройка переадресации роутера позволяет использовать консоли для игры онлайн без дополнительных манипуляций. Но в некоторых случаях только DMZ даст желаемый эффект.

Включите QoS

Многие маршрутизаторы содержат функции качества обслуживания или QoS. Она определяет приоритет трафика, чтобы дать вам лучший опыт.

Например, QoS может снизить пропускную способность сети, доступную для передачи BitTorrent и приоритизировать веб-страницы, не позволяя вашим передачам BitTorrent замедлять просмотр веб-страниц. Это особенно полезно, если у вас есть сеть с несколькими людьми, и вы хотите предотвратить замедление работы из одного пользователя.

Функции QoS часто довольно конфигурируемы, поэтому вы даже можете уделить приоритетное внимание сетевым соединениям одного компьютера над другими

Настройка DMZ Хоста На Роутере за 5 Минут — ВайФайка.РУ

В этой статье я расскажу, что такое DMZ хост или сервер на роутере. А также как открыть порты с помощью функции DMZ. Раз вы уже читаете эту статью, то наверняка вы уже знаете, что такое виртуальный сервер и для чего это нужно делать. Если нет, то читаем тут. Если коротко — то открыть порт на роутере нужно в том случае, когда вы с компьютера обмениваетесь файлами с другими пользователями интернета. Например, для работы запущенного на домашнем ПК FTP-сервера, либо торрент-клиента, либо сетевой игры. В этой статье мы научимся открывать сразу все порты при помощи так называемого DMZ-хоста на примере роутеров TP-Link, Asus, Zyxel Keenetic и Tenda

DMZ — что это в роутере?

DMZ («демилиторизованная зона») — это технология, с помощью которой можно открыть абсолютно все порты на одном конкретном устройстве

Как использовать сервер DMZ на маршрутизаторе?

С помощью описанного выше методы мы с помощью роутера открываем лишь один порт для одного устройства в сети. Через DMZ-хост можно открыть сразу несколько портов. Однако, делать это нужно лишь в крайних случаях, так как в таком случае устройство оказывается абсолютно открытым для доступа из интернета. Однако иногда это делать необходимо, например, для настроек просмотра камер видеонаблюдения, подключенных через регистратор, или для организации игрового сервера.

Приведу пример — часто при подключении регистратора видеонаблюдения по умолчанию используется порт 80 и поменять его в настройках просто невозможно. В то же самое время на маршрутизаторе этот порт также занят и перенаправить его не получится. В этом случае на помощь приходит DMZ-хост на роутере.

Виртуальный сервер DMZ на роутере Tenda

В wifi роутерах Tenda функция открытия портов называется «Виртуальный сервер». В админке ее можно найти в разделе «Дополнительные настройки — Виртуальный сервер»

Но сначала необходимо назначить статический IP адрес для компьютера, на который вы хотите сделать перенаправление портов, иначе при следующем включении по DHCP роутер может присвоить ему другой адрес и все наши настройки собьются. Как это сделать, читайте тут.

Когда за компьютером зарезервирован определенный адрес, вписываем его в разделе «Виртуальный сервер» в ячейке «Внутренний IP адрес».

И далее заполняем:

- Порт локальной сети — выбираем из списка наиболее подходящий под наши нужды из выпадающего списка — ftp, http, pop3, SMTP и так далее…

- WAN порт — указываем тот же, что и в предыдущем случае

- Протокол — ставим TCP&UDP

И нажимаем кнопку «Добавить»

После сохранения настроек, порт через роутер Tenda откроется и мы сможем без проблем предоставить доступ из интернета к тем или иным ресурсам на компьютере.

Активация DMZ хоста на wifi роутере Tenda находится в «Дополнительных настройках». Здесь все просто — переводим тумблер во включенное положение и вписываем IP адрес компьютера или иного устройства, на котором мы хотим открыть все порты

Настройка DMZ на роутере TP-Link

Функция DMZ на роутере TP-Link в новой версии веб-интерфейса находится в «Дополнительных настройках» в разделе «NAT переадресация — DMZ». Здесь все просто — включаем его галочкой и указываем IP адрес компьютера, на котором откроются все порты.

Настройка DMZ Zyxel Keenetic

На роутере Zyxel Keenetic тоже имеется подобная функция, но она не называется DMZ, а скрыта в разделе «Безопасность — Межсетевой экран».

Сначала выбираем здесь тип сети, в которую хотим разрешить доступ — это Home Network (Домашняя сеть) И далее нажимаем на кнопку «Добавить правило»

Далее оставляем все по умолчанию, кроме одного пункта — «IP адрес назначения». Здесь нужно выбрать «Один» и в текстовом поле написать IP адрес компьютера, на котором надо открыть все порты

Обратите внимание, что в графе «Протокол» сейчас выбираем TCP

И жмем на кнопку «Сохранить». После этого добавляем еще одно правило — точно такое же, только для протокола «UDP». В итоге должна получиться вот такая картина

https://youtube.com/watch?v=SGmBv_klQ9I

На обновленной линейке Keenetic DMZ настраивается тоже в рубрике «Межсетевой экран». Жмем тут «Добавить правило»

Включаем его галочкой и прописываем все то же самое, как и в старой версии Zyxel

Для расширения кругозора также советую прочитать инструкцию от компании Зайксель.

Сетевая безопасность облака

Сетевой безопасностью облака, как и безопасностью физической сети, пренебрегать совершенно не стоит. Самое время поговорить об организации сетевой безопасности облака. Что на этот счет может предложить облачный хостинг-провайдер?

На сегодняшний день корпоративный IaaS-провайдер предлагает разнообразные решения по организации защиты облака на различных уровнях путем использования комплекса аппаратных или программных средств, осуществляющих контроль и фильтрацию сетевых пакетов в соответствии с заданными правилами. Данный комплекс носит название межсетевого экрана (фаервола, брандмауэра), основной задачей которого является защита сетей в облаке или отдельных виртуальных машин (узлов) от несанкционированного доступа.

В качестве межсетевого экрана для облачной инфраструктуры может использоваться решение VMware vShield. Таким образом, заказчику не требуется разворачивать стороннее решение, реализующее функции межсетевого экрана.

Интерфейс управления интегрирован с vCloud Director, что позволяет заказчику самостоятельно управлять межсетевым экраном из единого веб-интерфейса.vShield может реализовать одновременно несколько функций. О некоторых из них в данной статье мы уже упоминали:

- межсетевое экранирование;

- трансляция сетевых адресов (NAT);

- организация Site-to-site VPN-туннелей;

- статическая маршрутизация;

- DHCP-сервер;

- балансировка сетевой нагрузки для веб-серверов.

Однако предложением использовать только vShield в облаке корпоративный IaaS-провайдер, как правило, не ограничивается. Клиент вправе выбирать. По выбору заказчика, исходя из требуемой функциональности, в качестве межсетевого экрана может быть самостоятельно использовано любое программное решение, поддерживаемое в среде VMware. Примером такого решения является облачный межсетевой экран Cisco ASA 1000V.

Напомним, что Cisco ASA 1000V представляет собой межсетевой экран для облачных вычислений, в котором используется базовая технология Adaptive Security Appliance (ASA), оптимизированная для надежной защиты многопользовательской виртуальной и облачной инфраструктуры.

И – что теперь?

Любая программа, используя связь с «внешней» сетью, будет думать, что работает на компьютере с «внешним» IP (выдаваемым вашим провайдером). Что – аналогично тому, как если бы вы подключили к «шнуру» провайдера сетевую карту ПК (без каких-либо роутеров).

Программам, таким как uTorrent, и ICQ – это «нравится». Все, что работало раньше (без роутера) – будет работать. При этом, DMZ-сервис – даст больше возможностей для атак из сети. Вот почему, на самом ПК, должен быть файервол (межсетевой экран, или – брандмауэр). Но это – рекомендация.

На самом же деле, DMZ – это сервис не самый удобный. Ту же «функциональность», к примеру, вы получаете, если включить сервис UPNP. Большинство современных программ (ICQ 6-й версии, новый u-Torrent) – могут работать по UPNP (смысл – тот же), но сетевые карты ПК – настраивать будет не нужно. Что лучше подходит, DMZ или UPNP – решает сам пользователь.

ДМЗ или демилитаризованная зона (DMZ) — это технология защиты сети, в которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана (файрвола), для того, что бы, минимизировать ущерб во время взлома одного из сервисов, находящихся в зоне.